Um ataque DDoS é um tipo de crime cibernético no qual o invasor mal intencionado “inunda” um servidor com tráfego de internet falso para impedir que usuários legítimos acessem serviços, sites e plataformas digitais online.

O crime possui diversas motivações: exigir resgate em dinheiro, desviar atenção para outro ataque, concorrência desleal ou até mesmo protesto em prol de uma ideal.

Por exemplo, imagine ter uma loja online e, de repente, vários clientes começarem a relatar uma lentidão no site, não conseguindo efetivar compras. Essa pode parecer uma situação de falha comum (e às vezes realmente é), mas em alguns casos se trata de ataque DDoS.

Qualquer empreendedor ficaria preocupado, não é?

Diante de tal exposição aos riscos, é preciso saber o objetivo e como agem os criminosos para antecipar medidas de proteção digital e agir corretamente se um ataque ocorrer. E, mais do que isso, saber também diferenciar uma simples lentidão de ataque mal intencionado.

É tudo isso que você vai conferir neste conteúdo. Acompanhe!

O que é ataque DDoS?

Ataque DDoS é a sigla para Distributed Denial of Service que, traduzindo para o português, significa negação de serviço distribuído.

Essa “negação” que a sigla descreve é bastante literal, pois o ataque funciona assim: o criminoso virtual força múltiplas solicitações para o recurso web, sobrecarrega o site e, com isso, o serviço (rede) é negado para os usuários em geral.

É como se várias pessoas tentassem entrar pela mesma porta de uma loja ao mesmo tempo. Nesse caso, a porta pode comportar apenas um número limitado de pessoas por vez e, com isso, a superlotação acaba impedindo a circulação normal pela passagem.

Assim também é com os serviços de rede.

No caso do ataque DDoS, o cibercriminoso se aproveita dos limites dos recursos de rede de um site ou de sua infraestrutura, usando vários sistemas de computadores para gerar fontes de tráfego falsas, impedir o funcionamento normal e concretizar o ataque.

Entre os alvos mais recorrentes de ataques DDoS estão os sites de compras virtuais (e-commerces), cassinos online, governos, além de empresas ou organizações que atuam de forma dependente do fornecimento de serviços online.

Com o aumento da Internet das Coisas (IoT), assim como do número de trabalhadores remotos, cresce também o número de dispositivos conectados a uma rede. Nesse sentido, uma vez que os dispositivos podem não acompanhar os requisitos de segurança ideais, é fundamental agir para diminuir os riscos cibernéticos da organização.

A seguir, vamos entender melhor as motivações do ataque DDoS.

Qual é o objetivo principal de um ataque DDoS?

A principal finalidade de um ataque DDoS é tornar um serviço de rede indisponível. Com isso, a empresa pode precisar lidar com situações como interrupções no serviço, perda de receita, danos à reputação e custos para solucionar o problema.

Por trás desse objetivo principal, os criminosos agem por diferentes razões.

A principal delas é exigir deliberadamente o pagamento de quantias para encerrar o ataque. Trata-se, obviamente, de um tipo de extorsão, onde os atacantes consideram a ação bem-sucedida a partir do momento em que a empresa “se rende” e entrega o que eles buscam.

Outra razão é desviar a atenção dos profissionais. Em certos casos, enquanto os profissionais estão focados em conter o ataque DDoS, os criminosos agem discretamente colocando em ação um ataque ainda mais complexo e danoso do que o primeiro.

Em contextos de concorrência desonesta, um indivíduo mal-intencionado pode realizar um ataque DDoS para prejudicar a operação e as vendas de um concorrente.

Por fim, há também os chamados “hackativistas”, grupos ou indivíduos que utilizam ataques DDoS como forma de reafirmar uma posição ou ideal, assim como protestar contra políticas ou práticas corporativas com as quais discordam.

Quais os tipos de ataque DDoS?

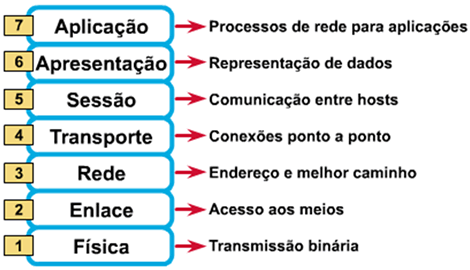

Os ataques de DDoS têm como alvo diferentes partes de uma rede. Com isso, eles são classificados de acordo com as camadas de conexão de rede que buscam atingir.

Conexões de rede são compostas por sete “camadas” diferentes, segundo o modelo Open Systems Interconnection (OSI). O modelo padroniza os protocolos de comunicação e permite a interação entre diferentes sistemas de computador.

Com isso em mente, vamos aos tipos:

- Ataques volumétricos;

- Ataques de protocolo;

- Ataques à camada de aplicação;

- Ataques multivetoriais.

Ataques volumétricos

São ataques que visam sobrecarregar a largura total de banda disponível da vítima, a partir do envio de um volume massivo de tráfego. Como consequência, essa sobrecarga impede que usuários legítimos possam se conectar aos recursos de rede.

Os ataques volumétricos, como as inundações ICMP, consistem em enviar um grande número de mensagens de eco ICMP (tipo “ping”) usando endereços IP falsos. Isso faz com que o servidor fique sobrecarregado, já que não consegue processar tantas solicitações de uma vez, resultando na interrupção do serviço.

Imagine várias torneiras abertas ao mesmo tempo para encher uma pia pequena. A consequência não pode ser outra: em algum momento, a água vai transbordar e alagar o chão, impedindo o uso normal do ambiente. É um bom paralelo com os ataques volumétricos.

Os ataques volumétricos são o tipo mais comum e simples de DDoS e têm como alvo as camadas 3 (rede) e 4 (transporte) do modelo OSI.

Ataques de protocolo

Os ataques de protocolo, ou exaustão de estado, visam congestionar recursos de rede como firewalls, balanceadores de carga e servidores web. Eles consomem esses recursos em excesso até afetar as infraestruturas de rede e tornar o alvo inacessível.

Eles se direcionam às vulnerabilidades das camadas 3 e 4 do modelo OSI.

Um tipo comum de ataque de protocolo são os ataques de inundação SYN Flood. O ataque SYN se aproveita do processo de handshake TCP, que é usado para estabelecer conexões entre clientes e servidores.

A dinâmica do ataque funciona assim: o atacante envia para o servidor um volume alto de solicitações SYN (que iniciam o handshake), mas sem responder ao SYN-ACK, um tipo de sinalizador enviado de volta pelo servidor para efetivamente estabelecer a conexão.

Uma boa analogia é um restaurante que teve várias mesas reservadas, mas ninguém apareceu. Como as mesas estavam teoricamente “ocupadas”, o estabelecimento não pôde atender seus clientes legítimos e acabou saindo prejudicado.

No caso do ataque, o servidor fica aguardando por respostas que nunca chegam, ocupando seus recursos e tornando inviáveis as conexões legítimas.

Ataques à camada de aplicação

Esses ataques simulam tráfego legítimo e dificultam a detecção de fraude no tráfego de rede estabelecido. Também são chamados de ataque de camada 7, ou Layer 7, e visam afetar a camada que gera as páginas da web em resposta às solicitações do usuário.

A principal característica desses ataques é o foco exclusivo em sobrecarregar os serviços na camada de aplicação, tornando difícil para a organização diferenciar quais são os usuários reais e qual parte do tráfego possui origem maliciosa.

Um tipo comum é o ataque de inundação de HTTP, quando o cibercriminoso envia um grande volume de solicitações HTTP de várias máquinas para um site da web.

Basta imaginar uma central de atendimento com uma demanda altíssima de ligações ao mesmo tempo. Os atendentes se tornam incapazes de responder a todas as demandas, criando filas, demora no atendimento e sobrecarregando a central.

Nesse tipo de ataque, o mesmo ocorre: a alta demanda de HTTP impede que o site acompanhe todas as solicitações, ficando lento ou completamente travado.

Ataques multivetoriais

Como nome indica, os ataques multivetoriais são uma combinação dos diferentes tipos de ataque DDoS que abordamos acima. Esse ataque possui o objetivo de tornar ainda mais poderoso o impacto dos danos e, consequentemente, mais complexa a sua resolução.

Os vetores de ataque podem ser simultâneos, ou o criminoso pode optar por alternar entre os diferentes vetores durante o ataque. Desse modo, a estratégia de ação dos atacantes também acaba sendo determinada pela reação da organização.

Um paralelo é uma quadrilha roubando um estabelecimento. Um indivíduo invade a propriedade, enquanto outro desativa o sistema de segurança e um terceiro fica de vigia monitorando todas as movimentações e os eventuais riscos a que estão expostos.

Em ataques multivetoriais, a equipe de segurança cibernética precisa lidar com várias ameaças de forma coordenada, buscando mitigar ainda potenciais danos maiores.

Quais são os sinais de que uma empresa ou servidor está sofrendo um ataque DDoS?

O indicador mais básico de que houve um ataque DDoS é quando o site ou serviço apresenta uma lentidão ou indisponibilidade repentina. No entanto, como outros tipos de problemas podem estar por trás disso, não é tão fácil concluir definitivamente que o ataque foi o causador.

Portanto, é fundamental investigar mais a fundo, através das ferramentas de tráfego disponíves, considerando questões como:

- aumento repentino de tráfego vindo de fontes desconhecidas;

- tráfego incomum de IPs, regiões ou dispositivos inesperados;

- quedas frequentes de servidores ou sistemas inacessíveis;

- falhas intermitentes, com funcionalidades parando e retomando.

Como funciona um ataque DDoS?

Nos tópicos anteriores, você conheceu os tipos de ataques DDoS e os mecanismos por trás deles. Agora, vale a pena entender como funciona o mecanismo geral de um ataque DDoS, que pode ser aplicado pelos criminosos a qualquer uma dessas modalidades.

Um ataque DDoS utiliza uma rede de computadores infectados por softwares maliciosos, conhecida como botnet. Esses dispositivos disparam um grande volume de solicitações ao alvo, com o objetivo de sobrecarregar seus recursos.

Entre os dispositivos conectados à internet que podem ser infectados estão computadores, roteadores e até dispositivos IoT, que são comprometidos por meio de malware. Uma vez infectados, esses equipamentos passam a ser controlados remotamente pelos criminosos.

A partir disso, a botnet é usada para lançar o ataque em larga escala, enviando tráfego massivo para saturar o sistema. Dependendo do caso, os criminosos podem ainda aprimorar seus métodos durante o ataque, com o objetivo de multiplicar e tornar mais crítico o impacto da ação.

O que o ataque DDoS faz?

Para explicar o que o ataque DDoS faz, é preciso adentrar os impactos negativos que essa invasão cibernética causa às empresas e organizações que são alvos.

A seguir, reunimos os principais prejuízos do ataque DDoS:

- Interrupção de serviços para clientes e usuários;

- Perda de receita pelo tempo de inatividade;

- Danos à reputação devido à perda de confiança dos clientes;

- Custos elevados com equipes, ferramentas e recuperação;

- Risco à segurança de dados, usados em ações secundárias;

- Problemas com SLA, podendo gerar multas contratuais.

Quais são as medidas para evitar ataques DDoS?

Qualquer empresa pode ser alvo de um ataque DDoS, já que ele é relativamente simples de executar. Por isso, é essencial adotar medidas preventivas, entre as quais:

- conhecer o padrão de tráfego: quando você entende o seu tráfego padrão, torna-se mais capaz de mensurar com precisão os reais sintomas de um ataque DDoS se ele ocorrer;

- aumentar a largura de banda: “ampliar a rodovia” de tráfego é uma forma de suportar maior volume de tráfego em sua rede. Não resolve por completo, mas reduz o impacto;

- migrar para a nuvem: recursos na nuvem oferecem maior capacidade de absorver ataques do que estruturas locais, sendo uma alternativa excelente em diversos casos;

- conhecer os sintomas: fique atento a lentidão, picos de tráfego incomuns, excesso de spam e sinais vindos de um mesmo IP, pois todos podem estar relacionados ao DDoS;

- monitorar o tráfego: acompanhe constantemente o tráfego do seu site para detectar e mitigar ataques assim que eles eventualmente surgirem.

Qual a importância do seguro cyber contra ataques DDoS?

Segundo relatório sobre DDoS divulgado pelo Netscout Systems, o Brasil recebeu mais de 300 mil ataques de DDoS no primeiro semestre de 2024. Isso representa um aumento de cerca de 4,3% em relação ao último relatório do segundo semestre de 2023.

Tal cenário reforça a urgência tanto de planos de contingência para saber lidar com um ataque concretizado como também medidas preventivas para evitar incidentes.

Contudo, quando as medidas não conseguirem impedir um ataque DDoS, é preciso ter um plano B para não colocar em risco a segurança da operação, concorda?

É nesse momento que entra o seguro cyber. Esse produto financeiro cobre custos para mitigar ataques de DDos e outros, além de assegurar a recuperação e proteção jurídica da companhia se algo mais grave ocorrer com a segurança dos dados.

Empresas de todos os tamanhos podem contratar o seguro cyber, uma solução completa e flexível para diferentes necessidades. Com a Mutuus, você cota sua apólice 100% online e recebe em poucas horas, garantindo a proteção da sua operação.

Conclusão

Neste artigo, você conheceu mais sobre os ataques DDoS, seu objetivo, tipos, como funcionam e as medidas preventivas em busca de impedir o crime em sua organização.

Além de estar atento aos sinais que possam indicar anormalidade no tráfego, reforçamos que é preciso colocar grandes esforços na segurança da sua infraestrutura para prevenir impactos negativos em seu negócio.

Gostou deste artigo? No blog da Mutuus, você encontra outros conteúdos sobre seguros, gestão empresarial e dicas de ouro para o seu negócio.

Ficou com alguma dúvida?